Fortigate 60B & Juniper Netscreen25 建立site to site VPN 紀錄

參考官方文件

FortiGate_to_Netscreen-204_IPSec_VPN_Interoperability_Technical_Note.pdf

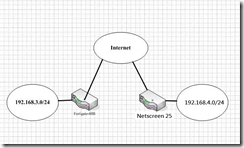

簡單的架構圖

環境說明

Fortigate 60B

OS 版本 : v4.0,build0513,120130 (MR3 Patch 5)

WAN1 IP : a.a.a.a

LANA : 192.168.3.0/24

Netscreen 25

OS版本 : 5.3.0r2.0 (Firewall+VPN)

Untrust IP : b.b.b.b

Trust IP : 192.168.4.0/24

達成目的

WAN1 與 Uustrust 做VPN ,讓LANA 與LANB 可以互通

———————————————————————————-

Fortigate 60B 設定

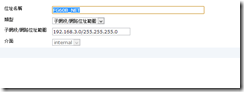

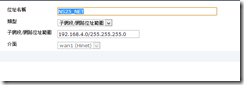

1.建立新增兩端內部網段的物件

防火牆物件 —> 位址 (如下圖)

FG60B_NET

NS25_NET

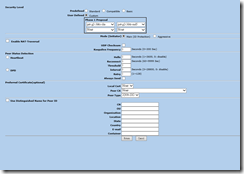

2.建立 IPSec Phase1

VPN —>IPsec —> Auto Key(IKE) 建立 [Phase1]

Name : 自訂名稱 (P1)

Remote Gateway (遠程網路閘) : 選 Static IP Address

IP Address : 設定 NetScreen 255 Untrust的IP b.b.b.b

Local Interface: 設定要與Netscreen5xp 做VPN的介面(我是用WAN1)

Mode : Main

Authentication Method : 設定使用Preshared key

pre-share-key : 設定一組key (FG60B與NS25都需設定一樣)

P1 Proposal:加密演算法選擇 3DES、認證選擇 SH1

Phase1設定部份(如下圖)

3.建立 IPSec Phase2

Name: 自訂名稱 (P2)

Phase1: 選擇剛才建立的P1

P2 proposal:加密演算法選擇 3DES、認證選擇 SH1

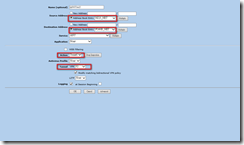

Phase2設定部份(如下圖)

4.建立policy

內往 To NS2網段

Source Interface/Zone : internal (FG60B LAN)

Source Address :前面步驟設定的網路物件 ( FG60B_NET)

Destination Interface/Zone : wan1

Destination Address : NS25_NET

Schedule : always

service : any

Action : IPSEC

VPN Tunnel : 選前面Phase 1 的名稱 p1

勾選 Allow inbound Allow outbound

NS25 設定

先設定IP網段物件,在WEB介面上設定

object –> Address

Untrust : FG60_NET (192.168.3.0/24)

Trust : NS25_NET (192.168.4.0/24)

建立 Phase1

VPNs > AutoKey Advanced > Gateway

Gateway Name : 自定 (p1)

Security Level : Custom

Remote Gateway Type : Static IP Address (在此右邊將FG60B 對外IP設定上去)

Preshared Key: 設定與FG60B相同的key

Advanced 部分:

Phase 1 Proposal : 選 pre-g2-3des-sha , pre-g2-3des-md5

其他預設值即可

建立 Phase2

VPNs > AutoKey IKE

VPN Name : (p2)

Security Level : Custom

Remote Gateway : 選 Predefined,右邊設定p1(上面步驟設定的phase1)

Advanced 部分:

Phase 2 Proposal : 選 g2-esp-des-md5 , g2-dsp-3des-md5 , g2-esp-3des-sha

勾選 Replay Protection

Bind to 選 nono

勾選proxy ID

輸入

Local IP / Netmask : 192.168.4.0/24

Remote IP / Netmask : 192.168.3.0/24

勾選 Optimized

建立policy

Untrust To Trust :

Source Address: FG60B_NET

Destination Address : NS25_NET

Action : Tunnel

Tunnel VPN : 選p2

Trust To Untrus

Source Address: NS25_NET

Destination Address : FG60B_NET

Action : Tunnel

Tunnel VPN : 選p2

以上設定完畢

當VPN 建立起來 可以看到如下圖

請問一下~ juniper SSG5-Serial 可以跟 fortigate 60D 做site to site vpn嗎?

您好

理論上是OK的

只有 Fortigate 能連接到 SSG, SSG 就連接不到Fortigate , 怎麼辦呢?

您好

您說的fortigate 能連到ssg , ssg 蓮步道foritgate ,指的是? fortigate 端的內部網段可以連到ssg 那端的內部網段,而SSG端的內部網段不可以連到 fortigate 那端的內部網段嗎?

我在想會部會是policy 檔到之類的問題,因為我已經沒有這個設備可以測試 真是抱歉

請問如果是多台PC(沒有防火牆Netscreen 25)透過VPN 要連線到60B , 要如何設定,謝謝~~

您好

如果你的外點沒有防火牆,或許可以在你的FG60b 設定SSL VPN 應該就可以

您好

可以再請教一個問題,我的FG60B只有浮動IP,這樣可以透過SSL VPN 讓對方連線到FG60B嗎???謝謝

您好

浮動IP如果每次拿到都不一樣用戶就無法連線了吧,或許可以用下列網址方法來解決不過我沒有試過,但是如果你是hinet 浮動類似pppoe撥號應該可以申請一個撥上後都是拿同一個IP

https://blog.gtwang.org/web-development/no-ip-dynamic-dns/

以上給您參考