因目前公司使用的wifi環境是cisco ,有幾個小辦公室人數很少,所以wifi 是使用fortinet + fortiap 。

目前驗證的方式都是wpa wpa2 psk 來驗證,現在要修改成使用AD帳號來登入驗證

也就是使用wpa2 enterprise ,如果要用wpa2 enterprise +AD 驗證

簡單來說就是需要搭配windows NPS (Radius) Server 達成

簡單說明

NPS 設定只有特定的ad群組在連該SSID時才可以輸入正確的帳號密碼後才可成功連線

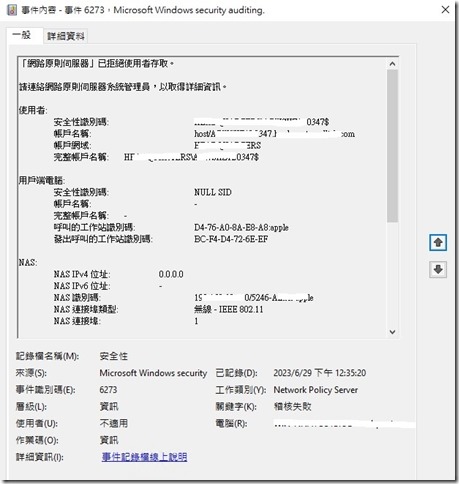

就在覺得一切應該都沒問題時,請遠端辦公室同事幫忙測試連線該ssid 時卻發現出現無法連線,反覆測試了 domain\id , xxx@email-com 都是一樣,檢查了NPS Log 確實有看到evenid 6273 連線不符合以設定的網路原則

因其他的辦公室使用cisco wifi 只到這台NPS驗證運作是OK

唯獨Fortinet AP 發生問題,但是有兩個遠端辦公室都有使用fortint +fortiAP 卻只有一個辦公室有此問題。

所以分析一下差異看看有沒有方法找出問題

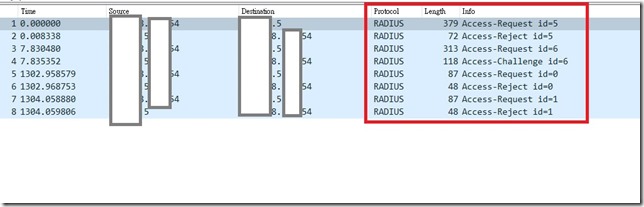

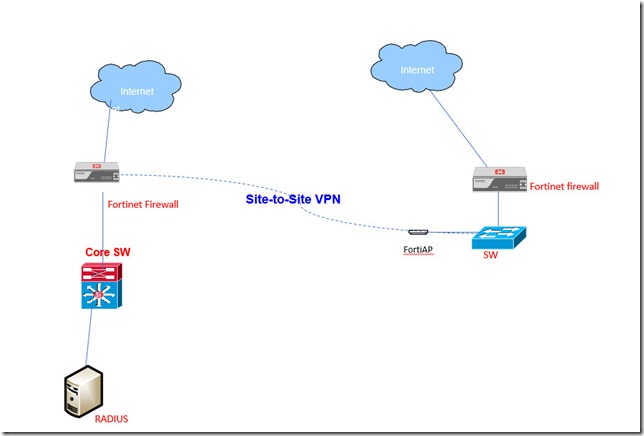

簡易架構圖:遠端辦公室

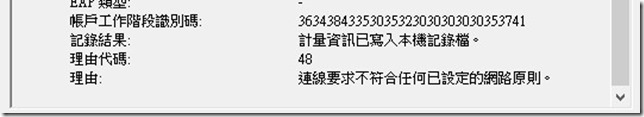

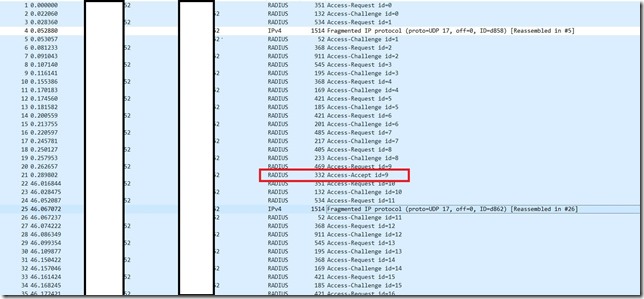

遠端辦公室Fortinet 上抓封包看一下,RADIUS封包有送出請求,但是NPS 直接Reject

簡易架構圖:遠端辦公室1

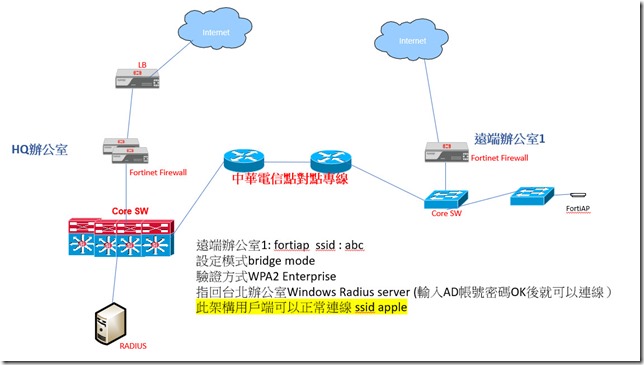

在遠端辦公室1這邊也抓了一下運作OK的封包,有看到RADIUS 回acept 訊息

以上分析 差異點 目前大概就是兩個遠端辦公室與HQ連線方式有些許差異

一個是中華電信點對點專線,另一個是 Fortinet and Fortinet site to site vpn (其中一個端點前面有LB設備)

所以第一個聯想會不會是Fortinet 的問題,因為家裡的環境是兩台Fortinet 建立site to site vpn (如下圖) ,經測試 是RADIUS可以驗證成功。所以Fortinet理應沒問題。

另外因公司有一台備用的Fortinet ,也是拿回家中與LB 建立site to site 模擬相同條件測試

發現驗證就會有問題。所以判斷可能是透過LB 轉ipsec 通訊協定至後端 fortinet 建立的site to site 可能有問題。

細看了 下可以正常驗證的封包檔案 發現在整個過程中有 Fragmented IP Protocol

有可能是因為RADIUS透過ipsec vpn 無法有效對 fragmentation 處理

找了一下資料

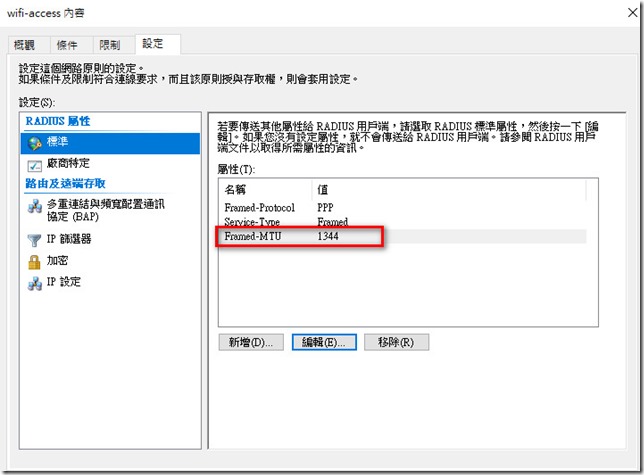

在NPS 上可以調整參數 Framed-MTU微軟建議調整成1344

調整後問題依然存在,也嘗試將數值在下修1300 也是相同。

再次找了一下資料

需要直接調整NPS主機網卡MTU,

預設1500 可以執行netsh interface ipv4 show subinterfaces 指令查看目前配置

利用下列指令進行調整

netsh interface ipv4 set subinterface “乙太網路” mtu=1200 store=persistent

依照我實際遇到我需要調整至 MTU 1200 後就可以了

PS:

1.NPS 和網卡 都要調整,只設定其中一項問題無法解決。

2. 不一定每個環境都會遇到

參考:

https://files.radiatorsoftware.com/radiator/ref/EAPTLS_MaxFragmentSize.html

https://community.arubanetworks.com/discussion/fragmentation-radius-responses

https://www.oreilly.com/library/view/radius/0596003226/re20.html