因為近期在公司有安裝了garylog測試,所以有把DC 和exchange cas server 登入相關的事件收到Garylog中。

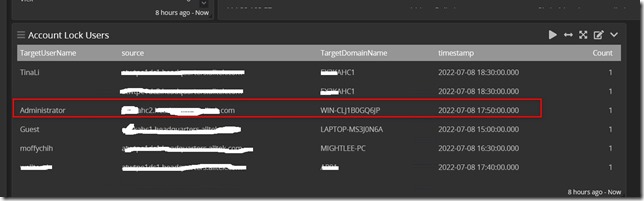

就在7/8 的下午五點多看到Administrator 帳號被鎖定的訊息(如下圖)

因為是administrator所以必須要注意,看了一下source 是exchange cas 主機

登入進去後看一下 果然本機的administrator 被鎖定。

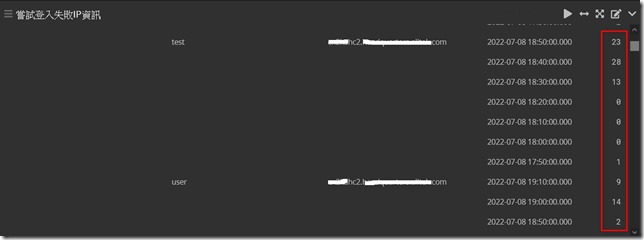

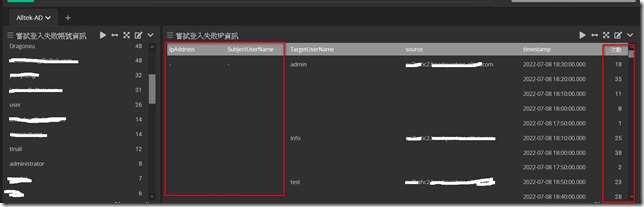

另外garylog 看到該主機確實有許多怪怪的帳號在測試登入(如下圖)

但可疑的是竟然沒有來源IP ,正常會有才對(如下圖),可是亂數被try的帳號似乎都沒有

來源IP 等資訊

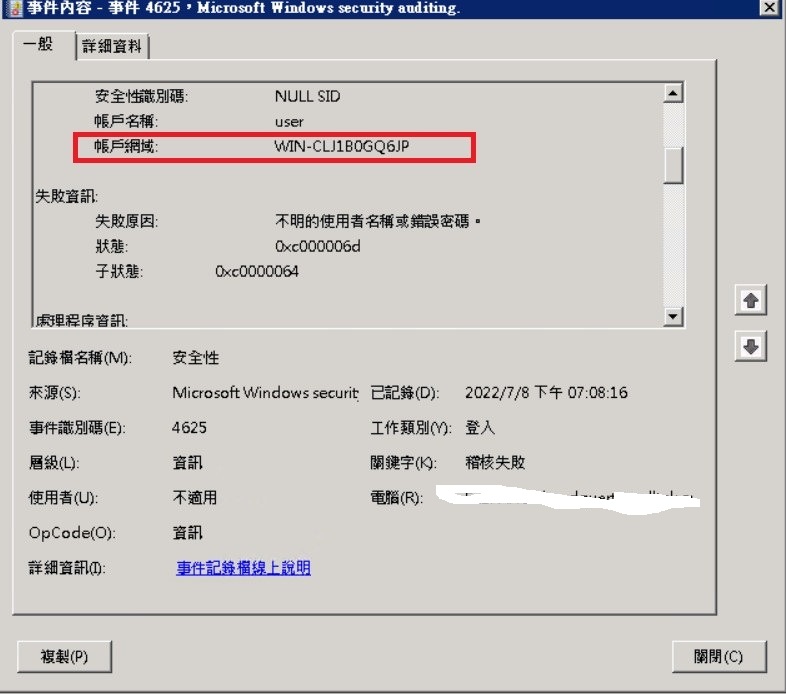

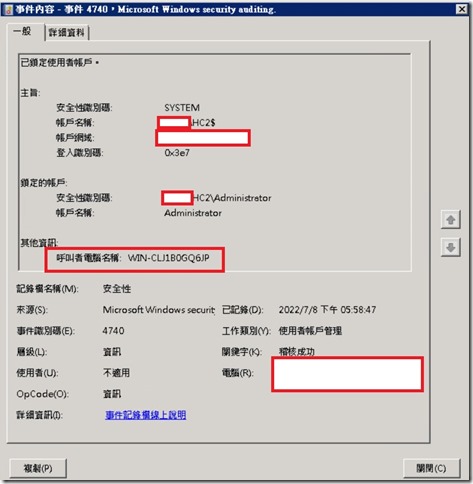

直接到exchange 上看了事件,確實有登入失敗,電腦帳號名稱看起來是剛灌好的windows 隨機產生的名字。

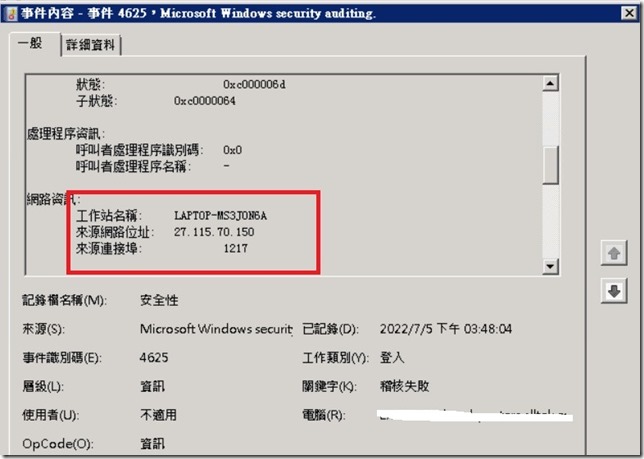

下圖為有登入失敗但是有紀錄IP地址(這個是外面來的)

administrator 鎖定 log 4740,來源就是那台隨機電腦名稱

到此時目前來說我尚無法肯定是內部還是外部在攻擊try 帳號。

因為竟然知道是exchnage,所以我看了一下evenlog 還是很頻繁出現登入失敗訊息

於是我要先確認來源端到底是哪邊,所以我在防火牆policy先把外對內規則關掉,也就是

https http smtp 外對內關閉不開放。觀察了一下登入失敗訊息沒有在倍數成長,所以可以

攻擊者來至外部。

外面會如果是https owa 登入失敗會記錄來源的IP 所以推斷不是,接下來把規則在開啟後

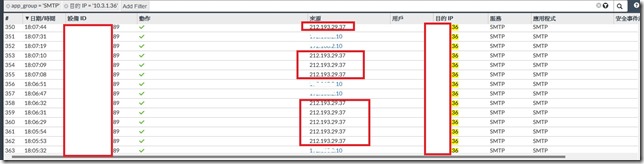

看了一下fortiviewer 規則連線相關資訊發現理論上應該只會有http https 才對但是竟然有

smtp,此時登入失敗訊息是持續增加的,所以先把exchange 外對內 smtp 關閉,觀察

後就沒有登入失敗。至於關閉會不會影響對我司來說不會,因為主要所有對外發信收信的

窗口是spam,之前會開啟exchange 對外25 是因為可能spam 有問題所以直接讓exchange

smtp 對外。另外也在該時間區間查了一下 fortinet analyzer 發現真的就是smtp 一堆(如下

圖)。

該IP 來源是國外 =.=

為何特別紀錄呢,主要是因為smtp 真的被try 成功 後,若真的發大量廣告信出去,這樣會很麻煩,變成黑名單(以前遇過),所以我會特別注意。