繼上次將子網域DC升級後,接下來需要調整父網域DC了,在此之前,HK子網域還有一台windows 2008 dc 還沒降級,這台沒有GC功能,因為該台上面還有提供其他第三方應用程式服務,且為實體主機,所以當時因為擔心降級後會不會無法開機,後來發現前任IT 在這台主機每天早上有排程重新啟動主機一次,所以我觀察了幾天後重開起都順利,所以利用一天晚上時間把他降級重開機後完成了HK子網域的升級,雖然還有一台win2012 DC 但沒關係之後再處理。

父網域中有兩個站台,首先先處理主機房站台的DC升級作業,因為該站台有兩台win2008 DC (實體主機)且其中一台是擁有5大角色,該站台還有exchange 主機群群,所以要比較小心處理。

父網域會調整的東西

1.WINS 服務變更

2.DHCP 變更

3.用戶&server IP 變更

4.網路設備LDAP IP 變更

5. 五大角色變更

6.舊版DC降級退出網域

升級過程記錄

先將一台VM 安裝windows 2012 R2 安裝好並且更新配發新的IP位置,升級DC後確認複寫DNS AD 物件是否都OK。

查看了一些even log

有一個 4515 錯誤

這個問題~~目前我無法解決因為仔細研究後發現這個zone 是反向解析的zone

是整合AD且運作都是OK嘗試手動建立一筆反解資訊也都會父寫到其他網域控制站DNS

另外再查另外兩台舊版2008 DC 發現這個錯誤訊息在我還沒到公司任職前就已經有了

另外也在查詢另一個父網域site DC 一樣有此錯誤,但發生的時間點都是DNS服務有重新啟動或是主機有重開機時會有這一筆。

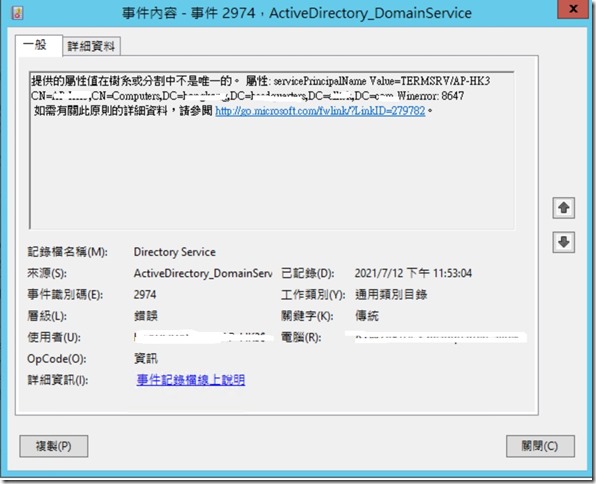

evenid 2974 這個錯誤還在研究

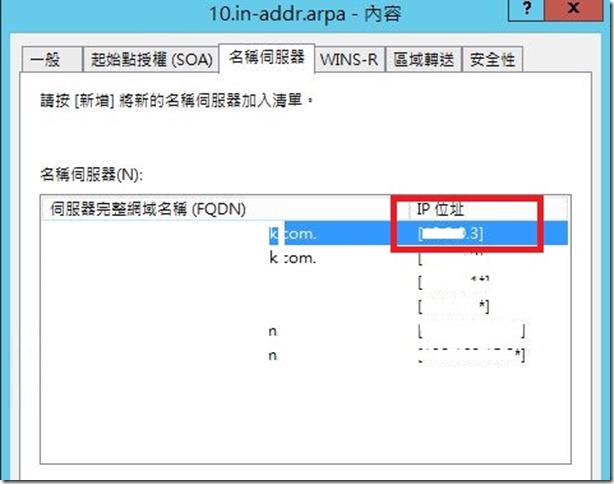

4015 錯誤

這個錯誤訊息,我遇到的原因是 在反向AD 整合zone中的[名稱伺服器]頁面,新加入的DC IP位置沒有對應到,手動修正後就OK(如下圖宏框部分顯示不明,手動輸入IP)

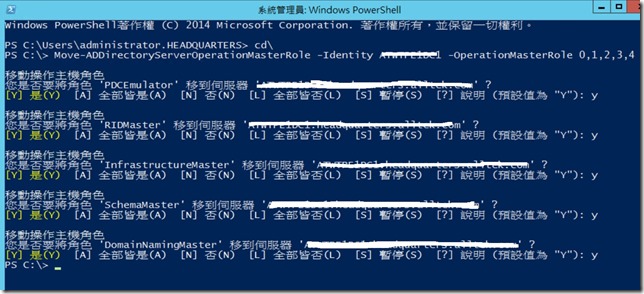

2021-7/20 轉換五大角色

Move-ADDirectoryServerOperationMasterRole –identity “DC100” -OperationMasterRole 0,1,2,3,4

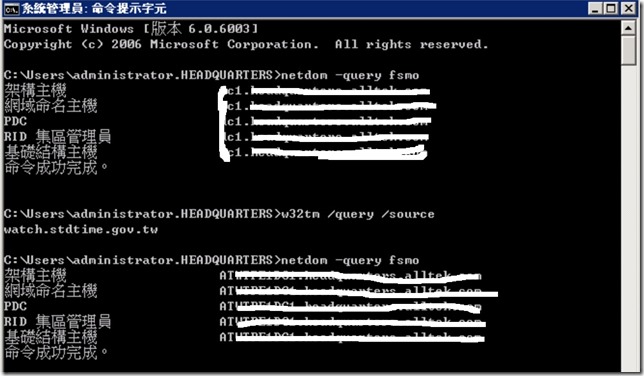

時間同步問題

因為在尚未把五大角色移轉前我確認了一下目前樹系時間同步的情況

現況

父網域所有DC(包含新建立的2012R2 DC)都是找父網域PDC角色同步

XZ子網域兩台DC: 都是找父網域PDC角色同步

cn子網域DC: 除了cn pdc 角色DC找父網域PDC角色同步外其他DC 都是直接域該子網域PDC同步時間

hk子網域DC: PDC 直接設定對外對時

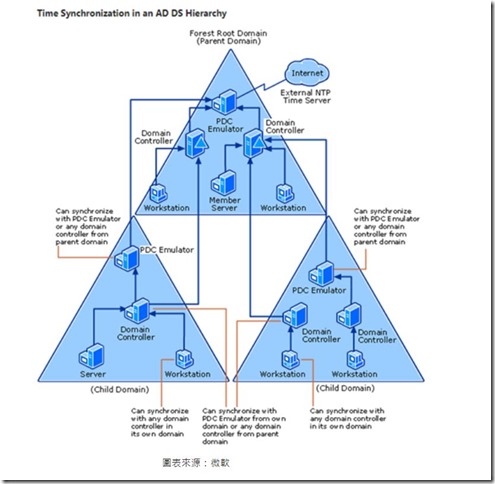

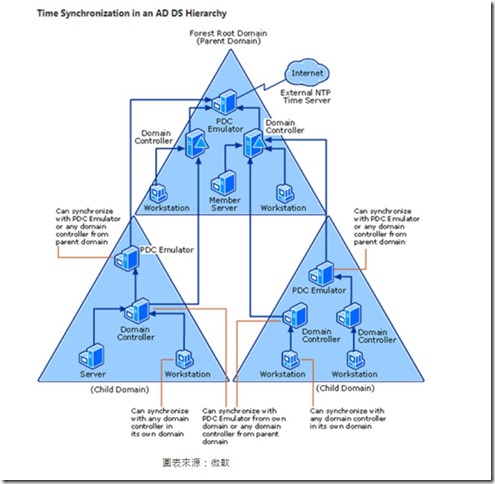

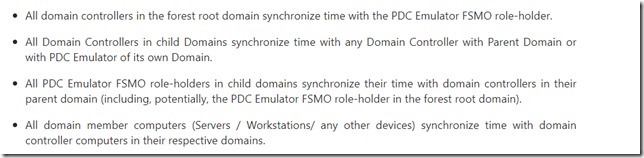

查看了一些資料確認AD網域架構下標準的時間同步邏輯

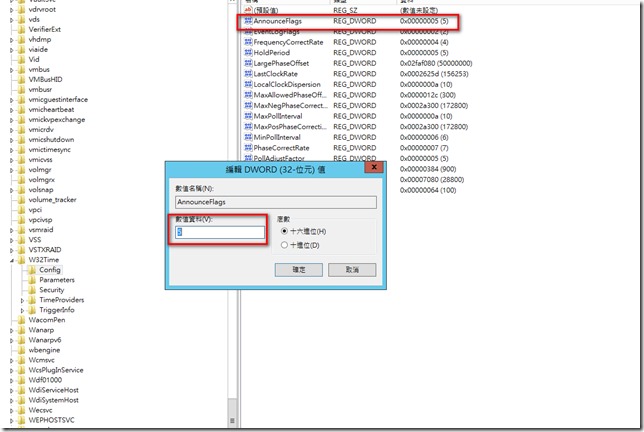

將PDC角色遷移到新版DC後,在這台修改機碼

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Config

設定 AnnounceFlags 5

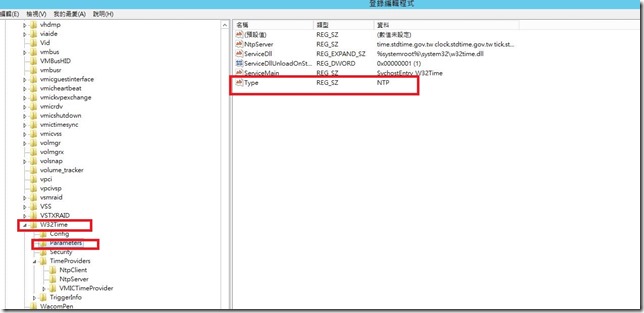

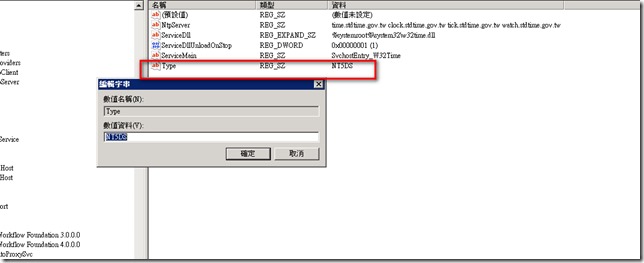

HKLM\System\CurrentControlSet\Services\W32Time\Parameters\Type

將type 改為NTP 主要是讓這台PDC 與外部時間校時

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters\NtpServer

NtpServer值改為time.stdtime.gov.tw clock.stdtime.gov.tw tick.stdtime.gov.tw watch.stdtime.gov.tw

這個主要就是讓這台pdc找這些外部timeserver 同步時間

改完後重啟服務

net stop w32time

net start w32time

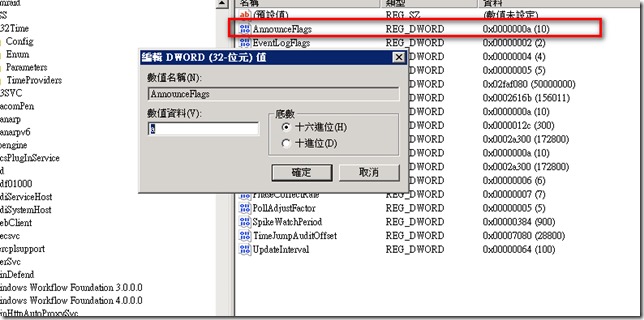

接下來將原來PDC角色的DC相關機碼修改

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Config

設定 AnnounceFlags 0xa

HKLM\System\CurrentControlSet\Services\W32Time\Parameters\Type

將type 改為NT5DS 讓時間同步遵循網域階層機制

改完後重啟服務

net stop w32time

net start w32time

當新舊pdc角色dc相關設定調整完畢後,其他同網域非pdc角色的dc會發現還是會找舊的pdc同步時間。

至於多久的時間會自己去找新的pdc同步時間這個我無法得知。

可用 下面兩個指令查詢

w32tm /query /source

w32tm /query /status

我嘗試重下列幾個方式會正確找到pdc來校時

1.重起w32time 服務

2.重開機dc

3. 執行 w32tm /resync /rediscover

另外查詢相關設定可執行下列指令

w32tm /query /configuration

至於有加入網域電腦的用戶端應該就是隨機找一台dc同步時間

另外前面我有提到 子網域的DC 也會去找父網域PDC校時,因我記憶中子網非PDC角色應該就找該網域PDC校時才對,後來在找資料時看到微軟文件說明的(如下截圖)看起來我環境還沒調整PDC角色前,同步的機制看起來也算是OK,除非英文說明我會錯意XD

參考連結

https://community.spiceworks.com/topic/1017507-dc-won-t-synchronize-time-from-pdc

接下來已經上了兩台2012R2 DC ,所以目前算是windows 2008 windows 2008 r2 windows 2012 R2 dc 混合模式。

因為有記得在前公司升級網域時遇到的一個情況

突然發生

有些server與 發生無法使用網域帳號登入的情況,必須使用本機帳戶登入

登入後要重開機才恢復正常。

之前紀錄請參考https://blog.pmail.idv.tw/?p=17241#more-17241

當然和同事找了好久沒有找到確切解決方式只好使用重開方式獲得緩解。

但是在查詢資料過程中

有查到微軟一篇文章(如下連結),很類似當時遇到的情況,大概是win2003 和windows 2012 R2 or windows 2016 DC 混合模式會遇到的

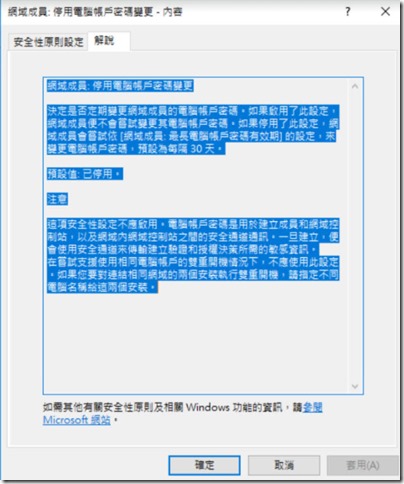

這篇文章一大堆討論串,主要發生的原因是 2012 R2 以後的 Windows 是使用 AES 加密方式,但 2003 不支援;而 2012 R2 也不支援舊的 DES 加密方式所造成 ,所以導致 AD 電腦物件密碼沒有辦法更新成功

文中提到幾個方式:

1.用戶端或server 真的遇到了就是重開機,但是在下一個變更密碼時又會發生

2.利用 Get-adcomputer -filter * -properties PasswordLastSet | export-csv machines.csv 指令先把電腦帳號撈出來看一下最後設定密碼的日期 ,如果看到許多物件的日期是超過30天以上那可能就已經有問題。

如果有快要超過30天的電腦物件 則可以主動重製密碼指令如下,執行後重開機

nltest /SC_CHANGE_PWD:<DomainName> /SERVER:<Target Machine>

3.停用或延長密碼變更天數使用GPO設定

以上是該篇文章提到的臨時解決方案,不過最終還是有提到要要在WS2012R2 DC 安裝更新(如下連結),但是我在現在找不到更新程式,所以就是把windows 2012 R2 能裝的hotfix 全部都安裝到最新。

因為我在2021/7/20 將五大角色換到新版2012R2-DC,但網域及樹系層級還是保持在windows 2003,且兩台window 2008 DC 都保持在線上。

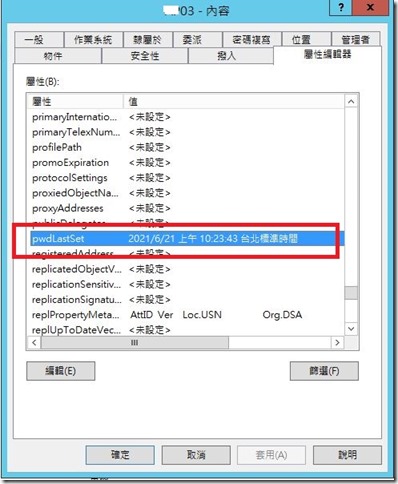

所以遷換角色後,我做了測試查看其中一台主機電腦帳戶密碼最後變更日為2021.6.21

所以快到了,我7/21查詢還沒有變更(如下圖)

2021/7/21 查看電腦物件密碼更新確認

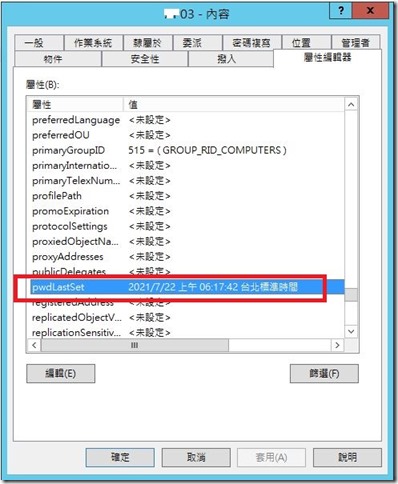

隔天 2021/7/22 再查看已經變更為 2012/7/22

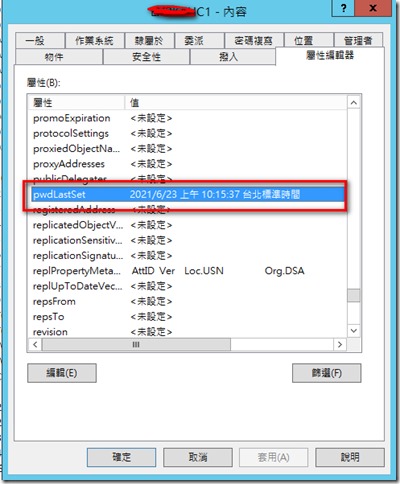

另外在2021/7/23日時在查另一台主機便最後變更日為2012/6/23,所以

隔天應該要更新成功日期變為2021/7/24

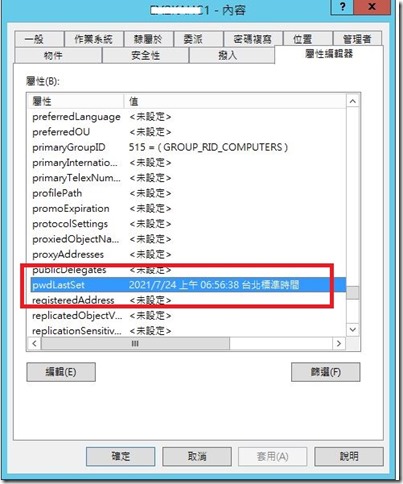

隔天2021/7/24 再查一下就看到密碼最後變更日期已經修改了

看起來有正常30天後變更電腦物件密碼成功,這樣我比較安心。(但不敢保證)

關於AES

查了資料

Not supported in Windows 2000 Server, Windows XP, or Windows Server 2003. Supported in Windows Vista, Windows Server 2008, Windows 7, Windows 10, Windows Server 2008 R2, Windows Server 2012, and Windows Server 2012 R2.

該問題在我環境總結:

因我接手後的環境DC 已經沒有windows 2003 DC ,DC 版本都是在windows 2008 以上只是網域/樹系層級還是在windows 2003,且Kerberos 用戶端從伺服器 xxx$ 收到 KRB_AP_ERR_MODIFIED 錯誤目前來看 我所有DC (新版舊版都沒有看到),且變更密碼看起來陸續時間到後有變更成功,所以就先觀察了。

待續

先前我的環境也是win2003 ad升級win2016,當初升級完成也是都會出現”有些server與 pc發生無法使用網域帳號登入的情況,必須使用本機帳戶登入登入後要重開機才恢復正常。 “。

原都以為是升級的問題,當時就是先停用電腦更新密碼。後續直到微軟放出win2016 KB4537806更新,內容有寫到解決此問題,更新後重啟電腦更新密碼選項,至去年更新以後都沒在發生無法使用網域帳號登入狀況了。

您好

謝謝您提供的資訊,不知道windows 2012R2 是否有需要安裝其他的更新?

因為之前查了一些資訊微軟有提到windows 2012R2 有更新 但是我似乎找不到