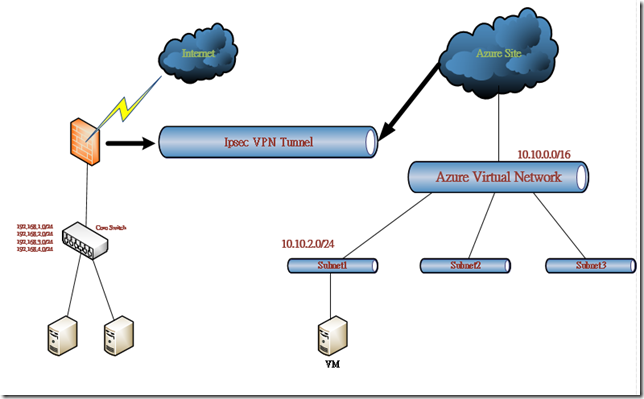

此次測試主要是利用Fortinet 60E設定與Azure Network 建立Site To Site VPN

並且在Azure建立一台VM作測試與Fortinet 後面的網路連通。

簡易架構圖:

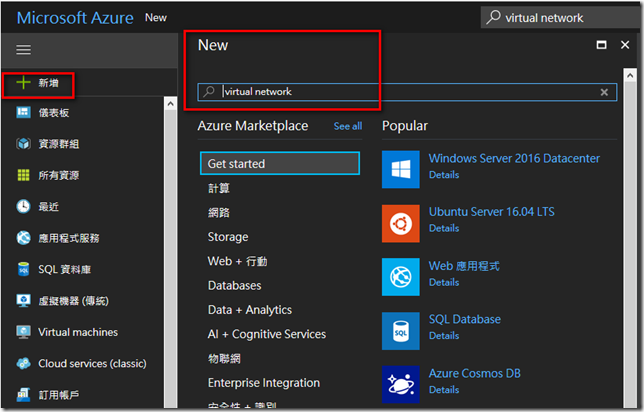

1.設定azure 虛擬網路

新增 > 搜尋 > virtual network

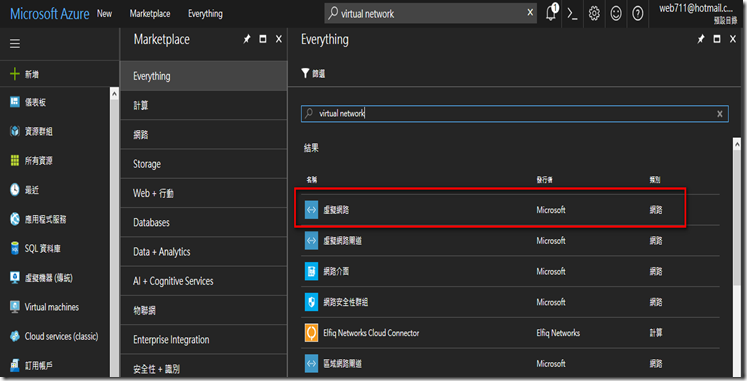

會搜尋到 [虛擬網路] 直接點選它

點選後,在虛擬網路部分 => 選擇 佈署類型 [Resource Manager] 後點[建立]

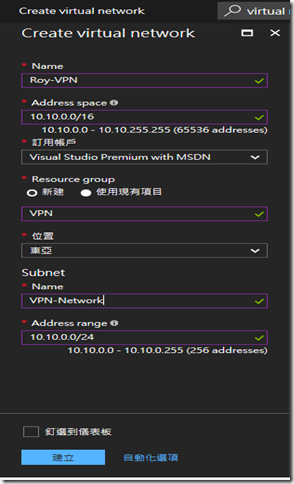

接著就是建立虛擬網路相關資訊,請參考下圖範例

主要我劃分的虛擬網路10.10.0.0/16

所以我可以用的範圍會是 10.10.0.0 – 10.10.255.255

第一段子網路我設定 10.10.0.0/24

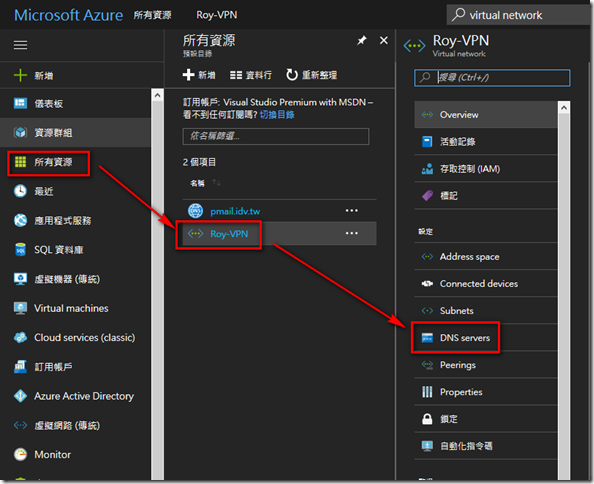

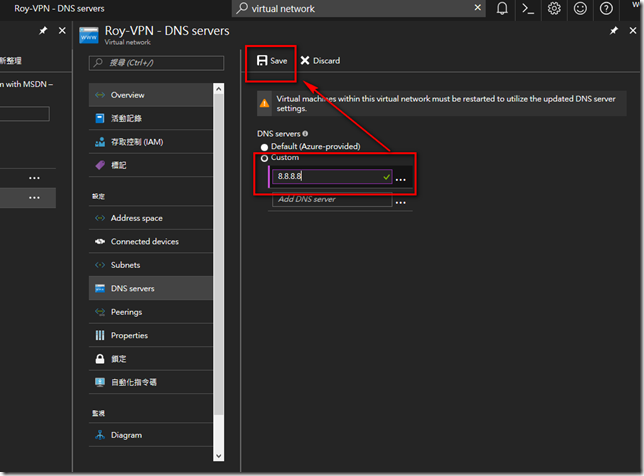

2.指定Microsoft Azure DNS server

當虛擬網路佈署完成後,在azure 上 [所有資源] 就會出現前面步驟創建的

虛擬網路[Roy-VPN],點選後 右側就可以設定 [DNS Server]

點選 Custom => 設定DNS 88.8.8.8 (不一定要設定google的)

OK後點save

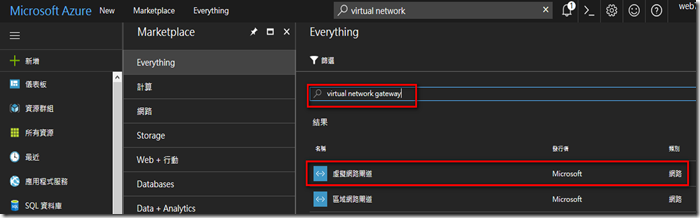

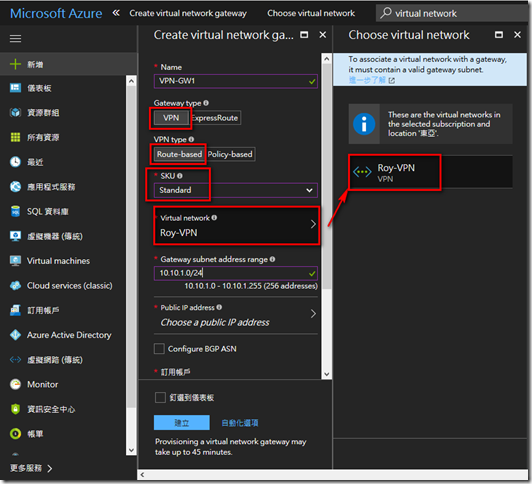

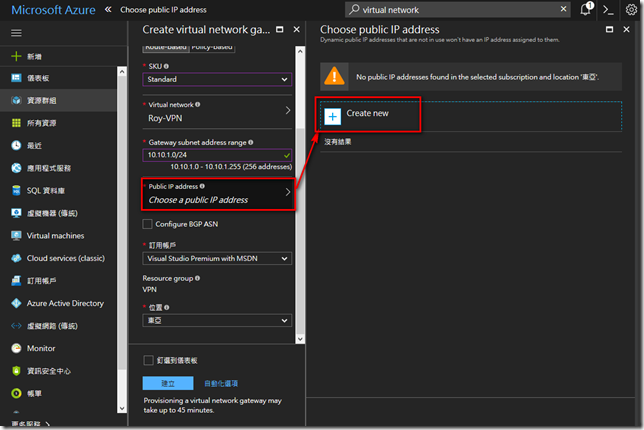

3.設定 virtual network gateway

和建立虛擬網路一樣先搜尋 virtual network gateway

點[建立]

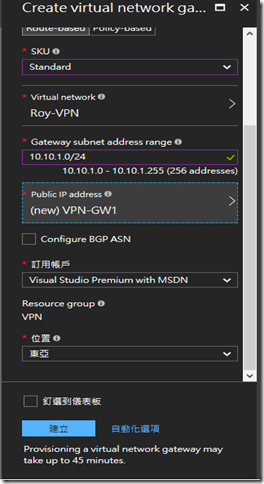

名稱自訂

VPN Type => Routr-Based

SKU => Standard

Virtual Network => 就選擇前不步驟建立的虛擬網路 Roy-VPN

Gateway subnet address range 使用系統預設帶出來的位置就可以

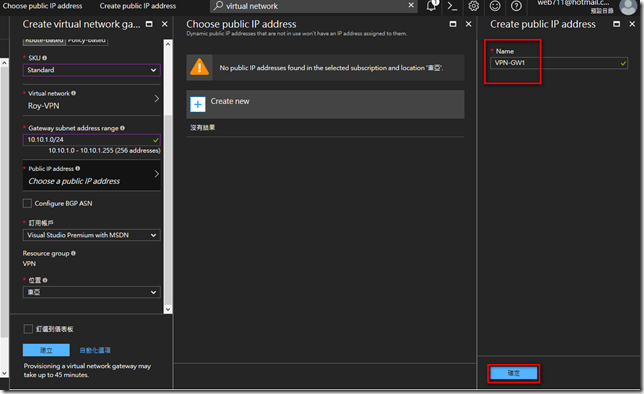

VPN 會需要一個public ip

點選 public ip address => create new

設定名稱後 點 [確定]

最後 點[建立],就會開始建立虛擬網路閘道,並取得一個public ip (這個步驟會比較久)

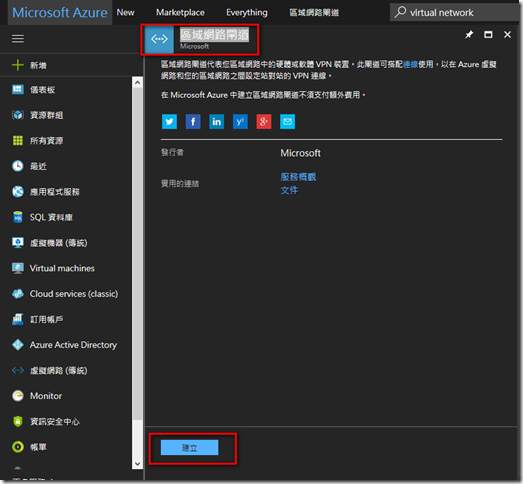

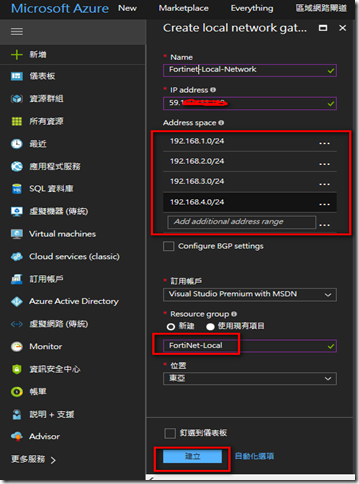

4. Create Microsoft Azure local network gateway

接下來步驟就是建立local network gateway (間單來說就是azure 這邊要與fortigate 建立的網路)

搜尋 local network gateway 找到 區域網路閘道 => 點選 [建立]

名稱自訂

ip address : 這裡就是要和azure 建立連線的public ip (也就是fortinet public)

Address space : 這裡的網段就是 fortinet 下的網段

都設定OK後就點選建立

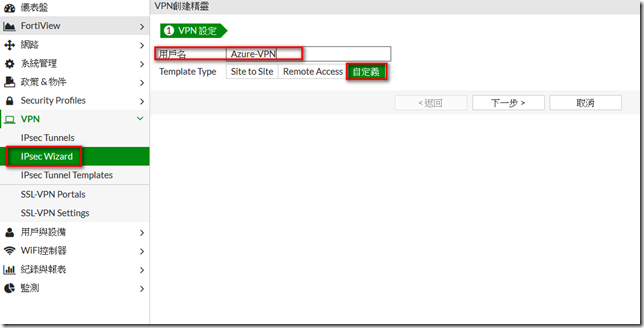

5.設定Fortigate VPN

VPN => IPsec Wizard

用戶名自訂 : Azure-VPN , 並點選 [自定義]

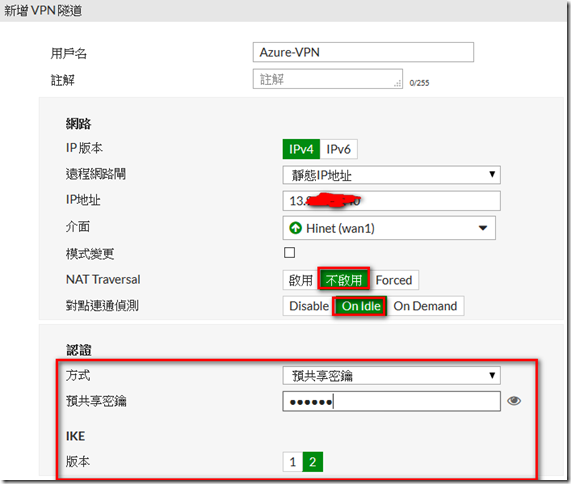

IP位址:這裡是輸入前面步驟 azure 取得的public ip

設定一組共享密碼

IKE : 選擇版本2

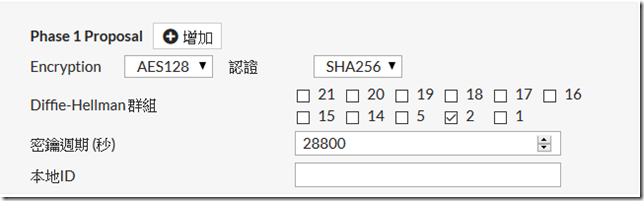

Phase 1 Proposal 設定 Encryption AES 128

認證 SHA256.

Diffie-Hellman : 2

密鑰週期 : 28800

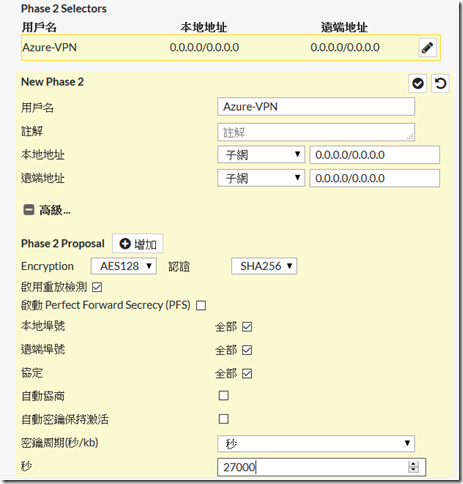

Phase 2 Selectors

Encryption

將 Perfect Forward Secrecy

密鑰週期: 選擇 秒

秒: 27000.

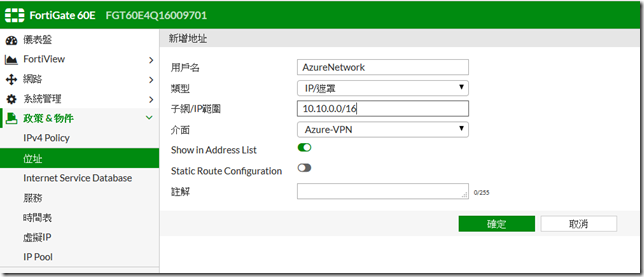

設定Fortigate 60E 物件

主要社方面後面設定policy 方便

設定 AzureNetwork 網段 10.10.0.0/16

設定policy1

內部網段 to Azure-VPN 原則

設定policy2

Azure-VPN to 內部網段 原則

設定完畢

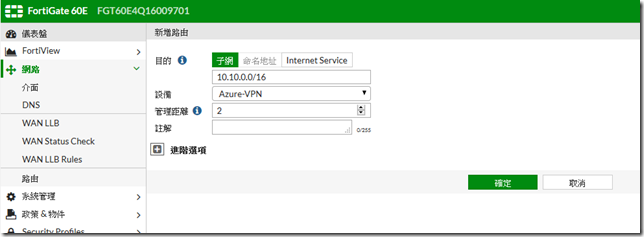

FortiGate 設定路由

網10.10.0.0/16 走前面設定的Azure-VPN

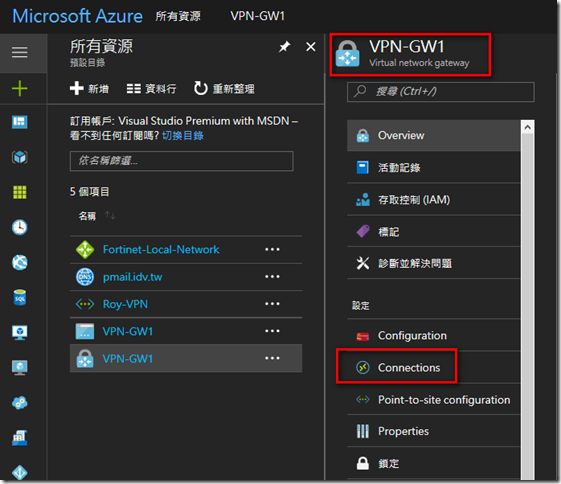

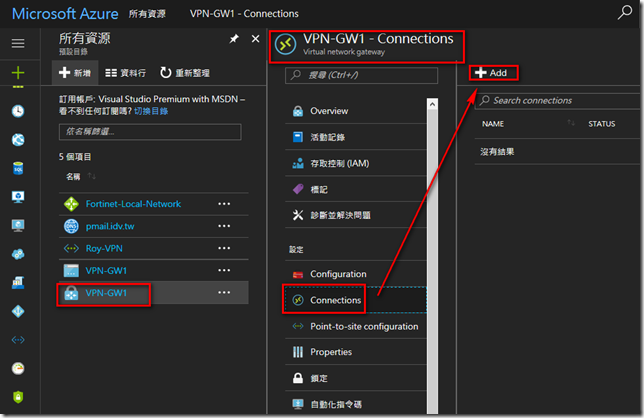

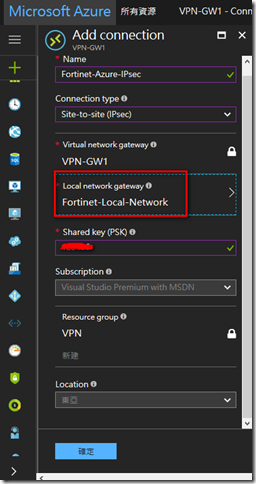

7.設定 Microsoft Azure Site-to-Site VPN connection

在Virtual network gateway 中點選 Connections

點 Add

輸入 per share key ,名稱自訂,並選擇 前面建立的Local network gateway

以上就完成fortinet azure site to site vpn 設定

最後可以看到azure 及 fortinet vpn 狀態都是聯線的(如下圖)

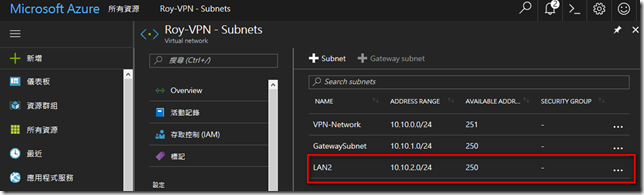

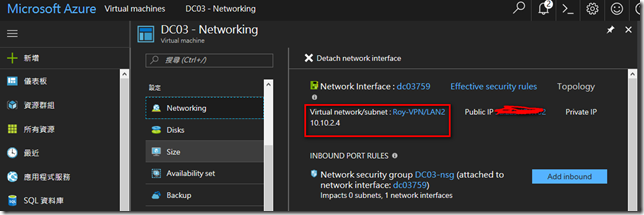

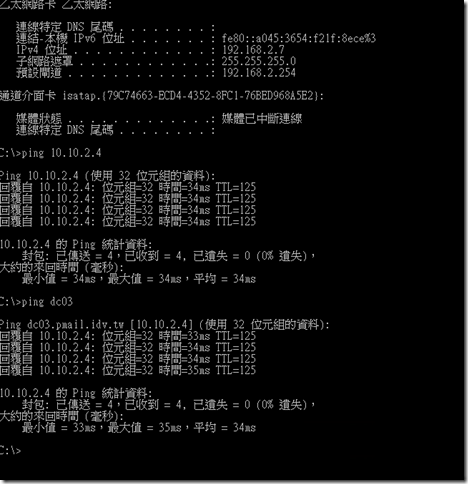

額外測試:

我在Azure VPN 新增一個子網段 10.10.2.0/24

再Azure 新增一台VM,且用這個個網段 (這台VM是DC)

在我的LAB環境中是可以正常與該VM連線