某天突然發現檢查AD 時,使用dcdiag ,看到下列的訊息

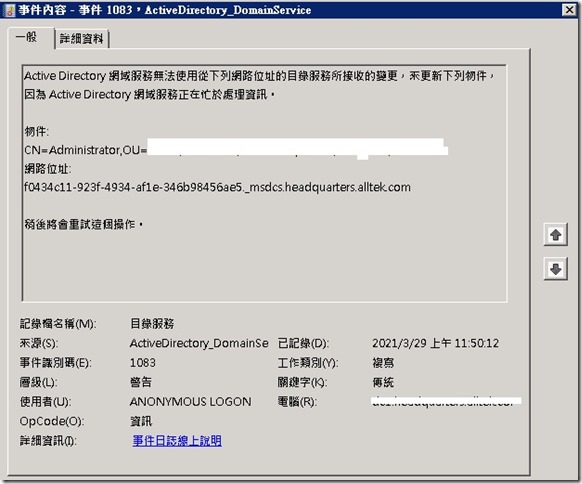

Active Directory 網域服務無法使用從下列網路位址的目錄服務所接收的變更,來更新下列物件,因為 Active Directory 網域服務正在忙於處理資訊。 發生 Warning 事件。事件識別碼: 0x8000043B

同時查看事件有看到 複寫的警告訊息 內容說 administrator 帳號資訊無法更新

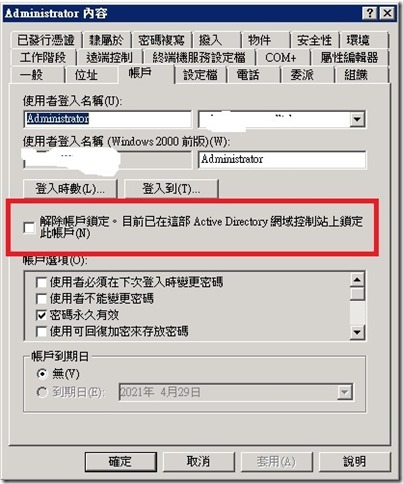

另外也發現AD帳號也被鎖定,解鎖後馬上又被鎖定

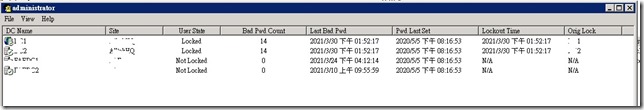

另外使用Account Lockout and Management Tools

https://www.microsoft.com/en-us/download/details.aspx?id=18465

發現密碼錯誤次數持續攀升,因為父網域有分兩個站台,其中一個站台DC是沒有錯誤密碼次數上升的情況。

所以繼續往下追

大致方向兩個

1.內網某台主機或用戶中毒或惡意程式所以瘋狂try administrator

2.對外服務主機被 try 帳號密碼

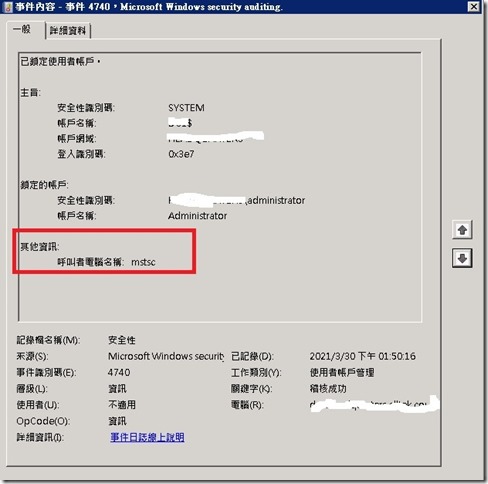

事件檢視器來查起,帳號被鎖定 會有大量 4740 的log

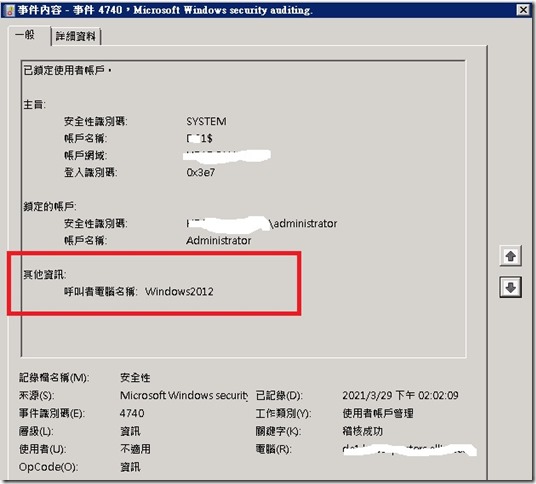

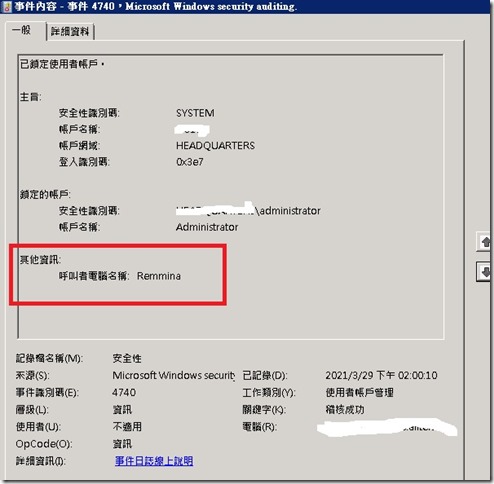

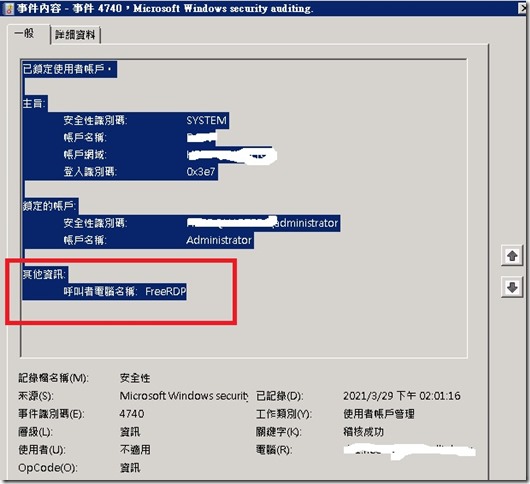

不過有個疑點就是 呼叫電腦名稱:都是 隨機的 如windows8 windows2012 (如下圖)

但這些電腦名稱都不是我網域內部電腦,所以暫且忽略內部主機或用戶端電腦問題

所以從外部來思考一下

外對內 能try 帳號 就是有開服務的主機,

首先exchange webmail,當登入錯誤帳號被鎖定就會有對應的exchange 主機名

所以看起來應該不是webmail 被try

接著再次查看防火牆規則,

有一些對外服務讓廠商遠端RDP 近來維護,但是有鎖定廠商的IP才可以連,所以這也排除。

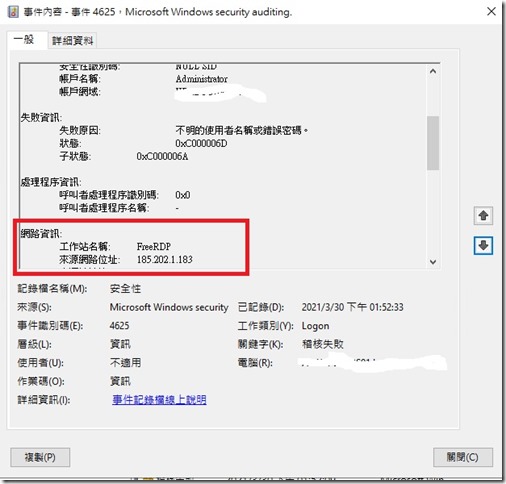

發現可能是因為之前測試的規則有對應到內部一台windows server ,但是沒關閉規則,但那台主機已經關機沒有用了。

後來我接手後就把內部一台主機設定了這個內網IP,且可以遠端連線RDP,姑且使用4G網路連線對應的外部IP 結果是可以RDP。

於是先把這台測試主機網路斷掉後,administrator 帳號 try密碼的情況就消失了,然後再去看該台主機 log 也是發現一堆無法登入log 其他就有隨機亂數的電腦名稱~~