目前任職的公司網域還是停留在windows server 2003 ,

因windows 2003 微軟早就已經不支援但礙於一些關係所以公司還是有許多的windows 2003 server,所以打算先從網域部分升級。

目前服務的公司是單一網域然後各分點也是擁有自己的網域然後再與台北總公司做信任關係的架構。

所以在台北這邊和主管同事討論後要將網域升級到windows server 2016。

目前公司網域控制站

實體主機 DC1 => windows server 2003 (AD DNS)

VM DC2 => windows server 2003 (AD DNS WINS DHCP ,fortinet fsso)

VM DC3 => windows server 2008 R2 (AD WINS 含五大角色)

這邊規劃的步驟也是建立2台windows server 2016 VM 來擔任DC

第一步希望能把實體的DC先降級後退出,達成DC都虛擬化

在這之前,和同事有先做了一些網域的檢查

1.檢查目前主機複寫狀態

指令:

repadmin /showrepl

repadmin /replsummary

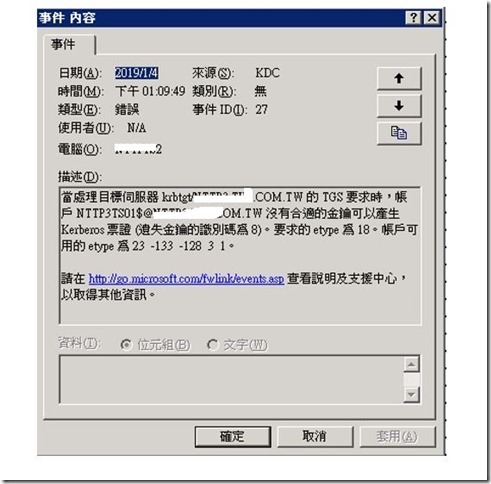

2.事件檢視器看到 evenid 27

查了一下

原因

Windows Vista或Server 2008成員服務器使用加密類型18(AES)發送TGS請求。Windows Server 2003不支持Kerberos的此加密類型。

因windows server 2003 不支援也不影響另外也準備要讓 windows 2003 dc 除役所以就不做處理。

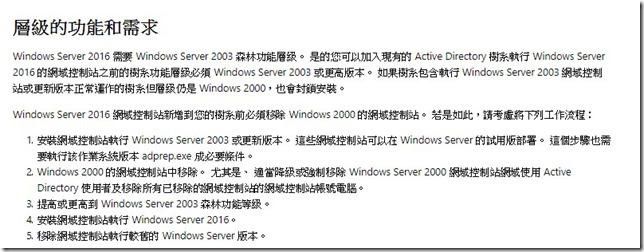

另外也查詢了一下在原有的windows 2003 網域是否可以加入windows 2016 DC

查詢後是可以的,還有本公司已經無windows 2000 DC XD

https://docs.microsoft.com/zh-tw/windows-server/identity/ad-ds/deploy/upgrade-domain-controllers

確認上述依些東西後,我們就把兩台windows 2016 安裝好並將它升級為網域中的DC,再升級為DC過程會自動處理擴充ad schema所以執行的帳戶要加入 Schema Admins, Enterprise Admins, and Domain Admins 不然會沒有權限。