家中的防火牆更換為 60E,所以隨手設定一下ssl vpn,也因為家中有LAB環境有AD所以

VPN連線就使用LDAP來驗證。

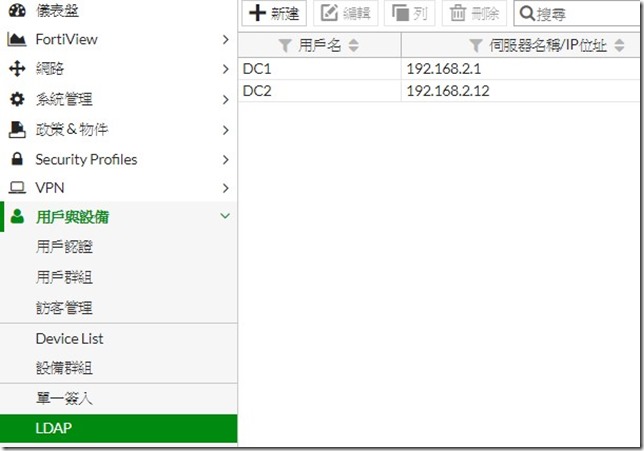

新增LDAP主機

用戶名 : 自訂

主機名稱/IP : 就是DC IP

port : 389

通用名稱標識 : 預設是CN。有三種可填,UPD(Display Name)、CN(Full Name)、

sAMAccountName

可辨識名稱 : 這裡就是搜尋的目標 我直接設定最上層 dc=pmail,dc=idv,dc=tw

使用者DN : 查詢所使用的帳號

密碼: 查詢所使用的帳號的密碼

bind type : 設定正規模式

因為我有兩台DC所以都設定上去

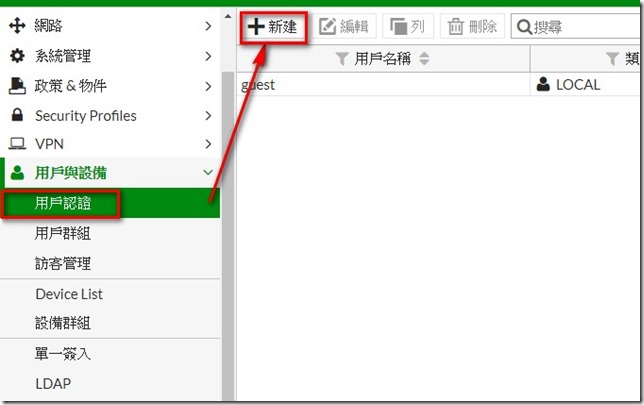

新增用戶端

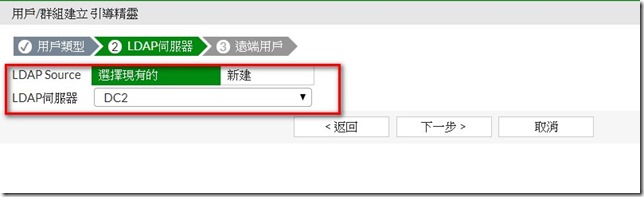

用戶類型 : 遠端LDAP用戶

選擇 以設定的LDAP Server

搜尋需要新增的用戶

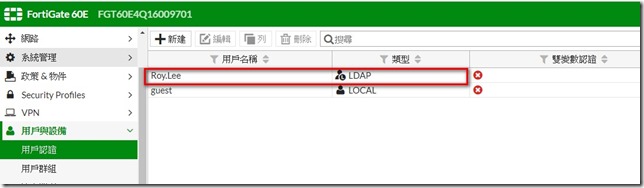

新增完畢

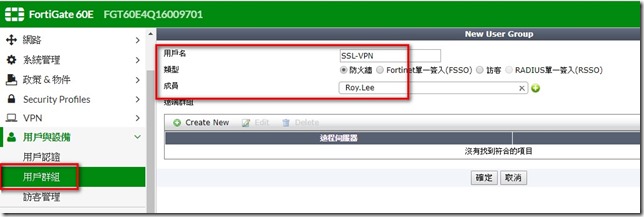

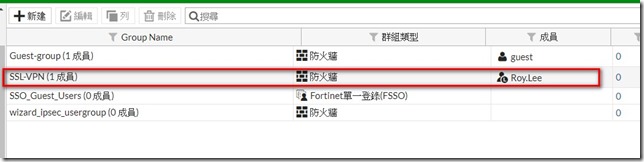

建立群組,並加入前面步驟的人員

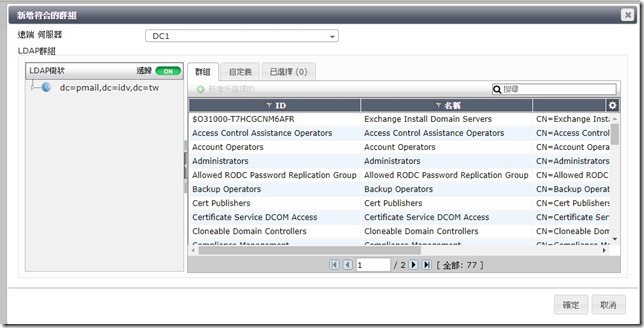

新增遠端群組,也就是說將LDAP 主機加進來,不然用戶端會無法驗證成功

點選 create new

找到前面步驟設定的主機 DC1

將兩台都加進來

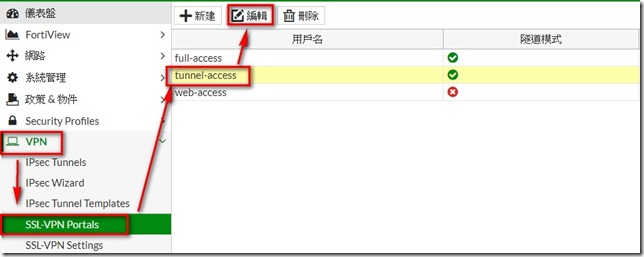

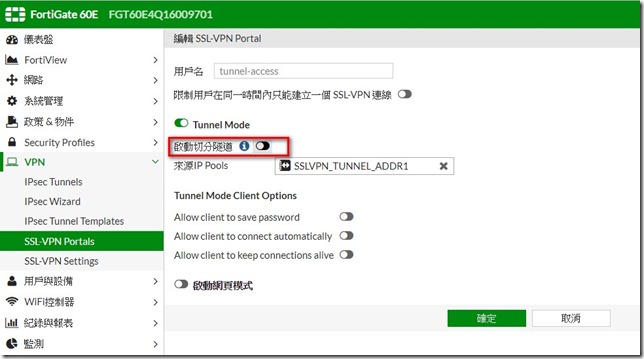

建立 SSL VPN 入口 給 遠端 使用者:

點選 VPN –> SSL-VPN-Protals –> 點[tunnel-access] 然後點選編輯

停用 切分隧道

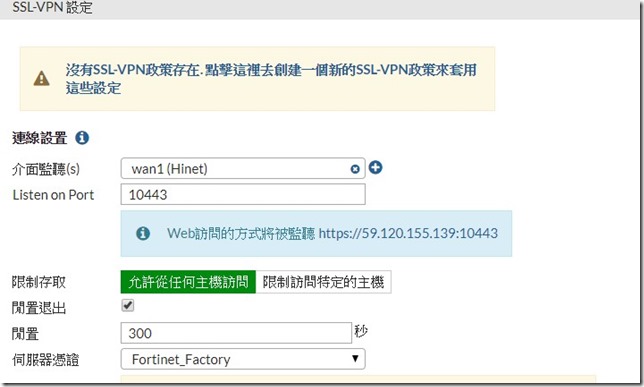

建立 SSL VPN 通道

設定 介面監聽「WAN」端口

2. 設定 Listen on Port「10443

3. 允許從任何主機訪問

4. 選擇「自動分配地址」

5. 選擇「相同的客戶端系統DNS」

6. 加入「Group (群組)」=> Portal「SSLVPN」

所有其他用戶/群組 =>Portal「Tunnel-Access」

建立物件,在fortnet 中設定位置物件方便後面policy設定

我設定兩個網段 Home-Clinet and Home-Server

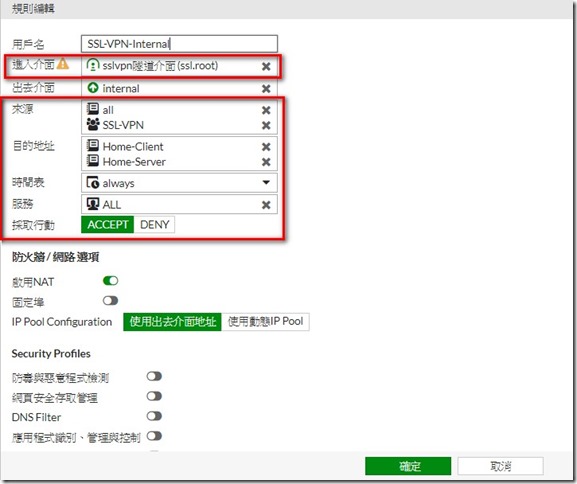

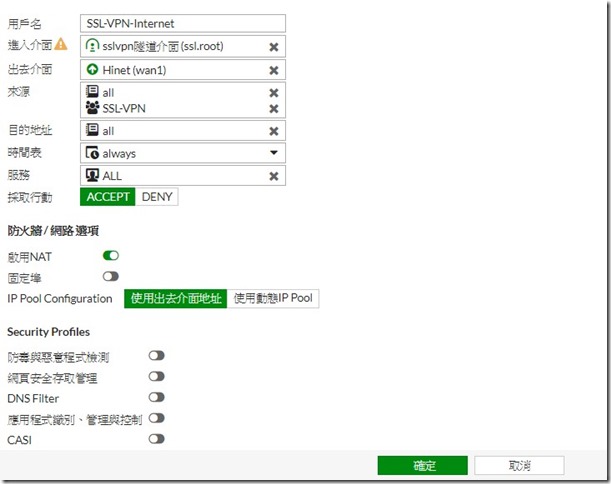

設定policy 兩條

ssl-vpn to internal (內部):

ssl-vpn to internet(外部):

測試:

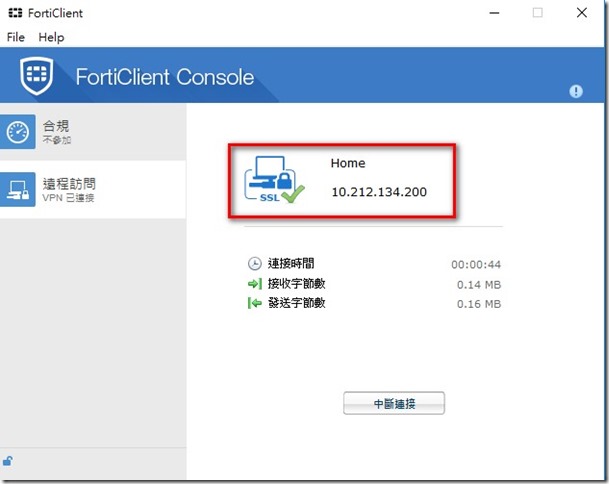

用戶端安裝好fortinet client 及設定相關資訊後,連線 確實可以看到拿到配發的IP

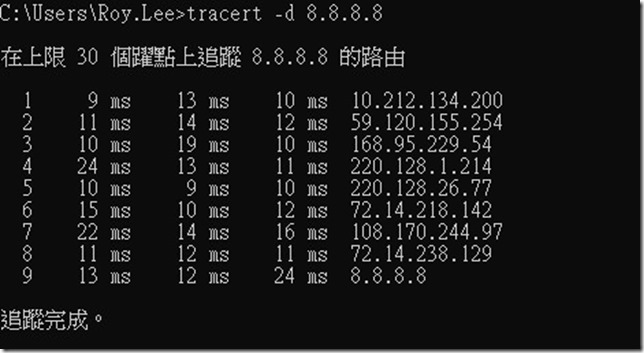

但是因為此設定不適通道分割模式,所以所有的流量都會由我家中的網路出去

設定通道分割模式:

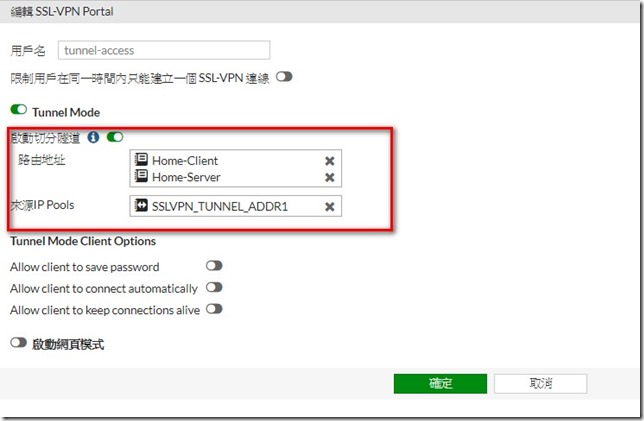

將前面ssl-vpn-internet policy 刪除後,在啟動分割模式,並將內部網段加入(如下圖)

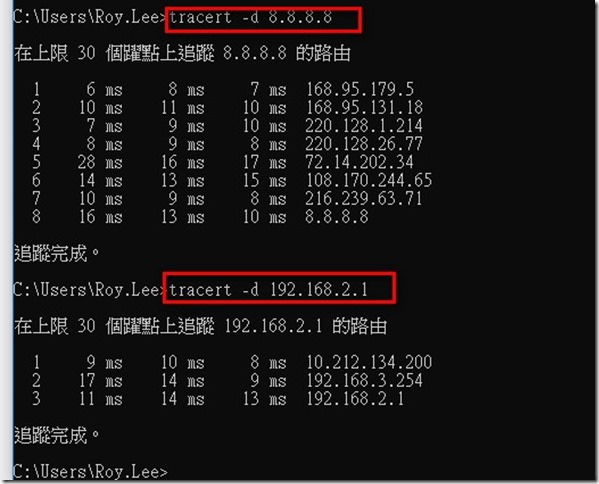

連線後測試,可以看到下圖

如果是要連其他網站會走本身用戶端的網路,如果是連我自己家中的主機就會走SSL-VPN

參考資料

http://my-fish-it.blogspot.com/2017/01/ss-fortigate-543-firewall-tunnel-ssl-vpn.html

http://littlecut-otaku.blogspot.com/2015/06/fortigate-ldap-servers.html

你好,請問fortigate需要加入網域,才能使用ldap驗證嗎?

您好

不需要喔

你好,經過測試後確實不需要將fortigate加入網域,不過就我的理解,要跟ad做驗證,除了要編輯ldap主機之外,還需要設定dns server指定到dc的主機,這個地方我不太懂,想詢問榮哥

您好

不好意思,不太了解你的問題

請問 在User Group 加入第二台DC2 , 是不是因為要備援,DC1死後他會自動向DC2驗證嗎?

您好

可以參考此篇設定達成

https://community.fortinet.com/t5/FortiGate/Technical-Tip-Setting-up-a-redundant-connection-to-the-LDAP/ta-p/192699