手上有Fortigate-60B與Netscreen-5xp設備

找了官方網站文件來研究後,練習一下兩家不同設備site to site VPN 的設定

簡單的架構圖

環境說明

Fortigate 60B

WAN1 IP :a.a.a.a

LAN-A : 192.168.3.0/24

Netscreen 5XP

Untrust IP : b.b.b.b

LAN-B : 192.168.1.0/24

達成目的

WAN1 與 Uustrust 做VPN ,讓LANA 與LANB 可以互通

=====================================

Fortgate 60B 設定

1.先設定IP網段物件,在WEB介面上設定

firewall –> Address 新增兩邊內部網段的物件

名稱: 5XP_Network (如下圖)

名稱: FG60_Network (如下圖)

2.設定VPN,在WEB介面上設定

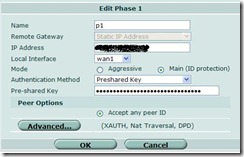

#1:先建立 Phase1

VPN –> IPSEC –> Auto key (IKE)Create Phase1

Name : 自訂名稱

Remote Gateway : 選 Static IP Address

IP Address : 設定NetScreen 5xp Untrust的IP

Local Interface: 設定要與Netscreen5xp 做VPN的介面(我是用WAN1)

Mode : Main

Authentication Method : 設定使用Preshared key

pre-share-key : 設定一組key (FG60B與5XP都需設定一樣)

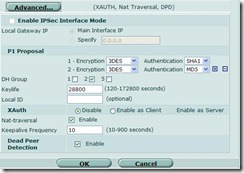

Phase1進階設定部份(如下圖)

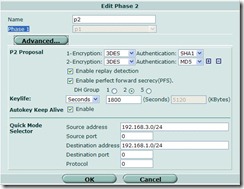

#2:先建立 Phase2

VPN –> IPSEC –> Auto key (IKE)Create Phase2(如下圖)

Name : 名稱自訂

Phase1 :選之前Phase1 設定的名稱

其他參考上圖設定即可

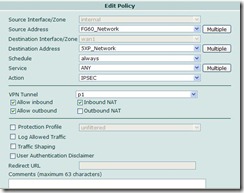

3.建立policy

在web 介面 –> policy

Source Interface/Zone : internal (FG60B LAN)

Source Address :前面步驟設定的網路物件 ( FG60_Network )

Destination Interface/Zone : wan1 (與5xp連線的對外port)

Schedule : always

service : any

Action : IPSEC

VPN Tunnel : 選前面Phase 1 的名稱 p1

設定好將此規則調整至最上面

PS: FG60B 規則只需要設定一條即可

NetScreen 5XP 設定

1.先設定IP網段物件,在WEB介面上設定

object –> Address

Untrust : FG60_NET (192.168.3.0/24)

Trust : 5xp_NET (192.168.1.0/24)

2.設定VPN,在WEB介面上設定

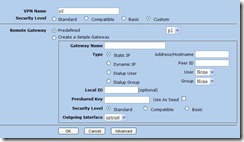

#1:先建立 Phase1

VPNs > AutoKey Advanced > Gateway

Gateway Name : 自定 (我設定p1)

Security Level : Custom

Remote Gateway Type : Static IP Address (在此右邊將FG60B 對外IP設定上去)

Preshared Key: 設定與FG60B相同的key

Advanced 部分:

Phase 1 Proposal : 選 pre-g2-3des-sha , pre-g2-3des-md5

勾選 Enable NAT-Traversal

其他預設值即可

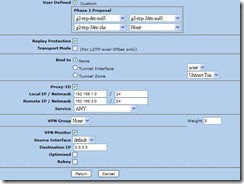

#2:先建立 Phase2

VPNs > AutoKey IKE

VPN Name : 自訂(我設定p2)

Security Level : Custom

Remote Gateway : 選 Predefined,右邊設定p1(上面步驟設定的phase1)

Advanced 部分:

Phase 2 Proposal : 選 g2-esp-des-md5 , g2-dsp-3des-md5 , g2-esp-3des-sha

勾選 Replay Protection

Bind to 選 nono

proxy ID : 可以不用設定

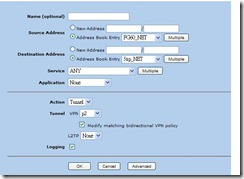

3.建立policy

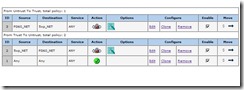

Untrust To Trust :

Source Address: FG60_NET

Destination Address : 5xp_NET

Action : Tunnel

Tunnel VPN : 選p2 (phase2)

勾選 Modify matching bidirectional VPN policy

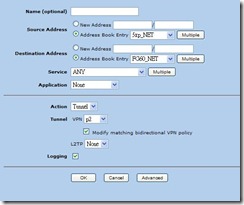

Trust To Untrus

Source Address: 5xp_NET

Destination Address : FG60_NET

Action : Tunnel

Tunnel VPN : 選p2 (phase2)

勾選 Modify matching bidirectional VPN policy

設定好如下圖

您好,可以請教您一個問題嗎?

朋友在台灣跟大陸,各有一個小型(5~6人)辦公室,台灣這邊有ERP&Files Server 2台主機

目前規劃要讓大陸端office可連上台灣的主機,想建立簡易的site to site的internet VPN

如以建置成本為先考量下,有比較建議的設備或VPN方案嗎?

您好

我個人喜好利用硬體防火牆做site to site VPN

如果只有 5-6 人辦公室 其實fortinet 設備其實還算滿穩定的其實不用太高階費用部會很貴

如果還是覺得很貴~~想省成本~~ 我想可以直接拍賣網站買2手的來使用也是OK但前提您要會自己設定

頂多多買一兩台來當備品,基本上 5-6 人應該fortinet 60 -90 系列應該就很夠用的~~

以上您參考看看

您好,看完您的文章後想請教您一些問題

也實做過成功(fortigate50b對5xp)

若我是在fortigate60b的內網下,但我想讓我的連線透過5xp出去(類似翻牆)

請問該如何修改設定呢?

謝謝您

您好

你是說在f60b 和5xp 已經建立了site to site

我是沒有做過~~ 應該在f60上修改路由就可以吧

這我不確定 是看看囉

好的~謝謝大大~之前只有改過5xp的路由表卻沒想到fgt

我會試試的~謝謝~