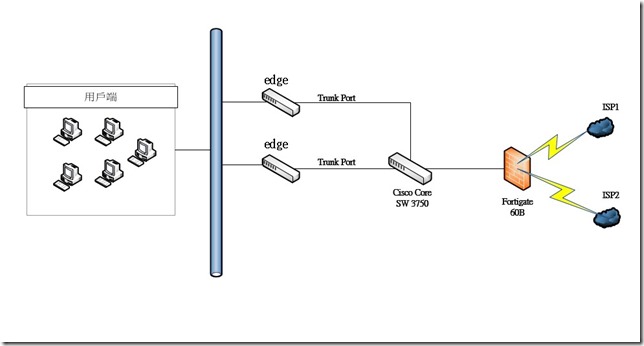

L3 Switch 規劃完畢後內部網路都可以正常運作,在來就是要設定Firewall ,這次使用的是Fortigate 60B有兩個WAN 端口,所以會接上兩條線路。

預計要讓內部用戶可以連線Internet,IT 人員可以遠端RDP 連線至Hyper-v 主機

預設 fortigate 60b 內部管理IP為192.168.1.99

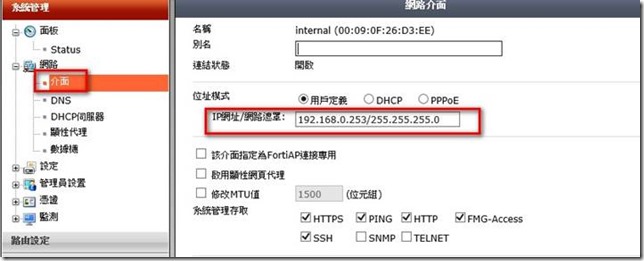

FW LAN IP 設定 :

將PC設定與FW同網段(192.168.1.x)後,利用瀏覽器連線http://192.168.1.99 預設帳號密碼amin/空白

點選 網路 > 介面 > 編輯 Intrenal 後將IP改為192.168.0.253,然後重新連線新的IP就可以了。

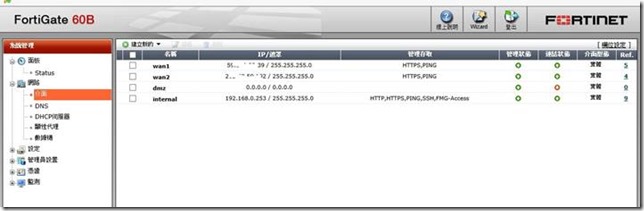

設定 WAN 端IP

設定方式也是在網路>介面 > 編輯 WAN1 & WAN2 將ISP 提供的資訊設定上去即可。

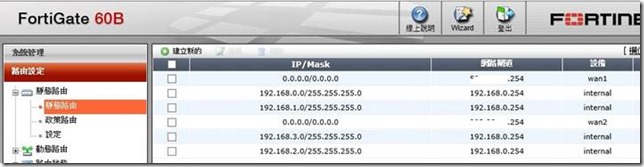

設定路由:

設定6筆靜態路由

其中兩筆是 ISP 線路路由,另外四筆是要讓FW知道要到內部網段要將封包丟到L3 Switch (192.168.0.254)

ISP 路由設定 > 靜態路由 > 新增

內部路由新增

設定完畢

設定兩條內部 TO Internet Policy

主要是讓內部可以連線網際網路

在規則 > 防火牆策略 新增 內到 > wan1 (wan2)

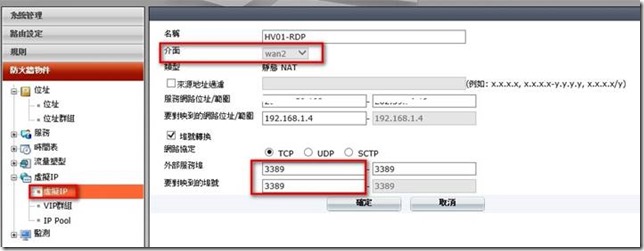

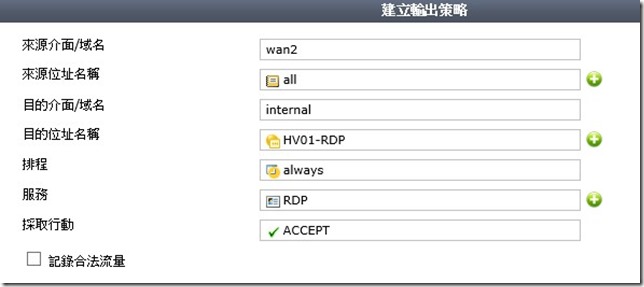

設定Port Forward RDP 服務:

主要是讓IT可以由遠端連線到內部Hyper-v 主機,在FG60B 就是需要設定虛擬IP對應

在防火牆規則 > 虛擬IP 來設定

輸入名稱及介面(此示範事由WAN2 連線近來) 名稱: HV01-RDP

服務網路位址 : 輸入外部連線IP

對映網路位址 : Hyper-v 主機內部IP

勾選 [埠號轉換]

並輸入 port 號 : 3389

設定policy

來源介面=> WAN2

目的介面=>Internal

目的位址=> 前面設定的虛擬IP對映名稱HV01-RDP

服務 : RDP

所以目前的架構圖會是

以上利用兩篇的分享,簡單設定讓內部不同網段之間可以透過L3來互通,最後讓內部用戶能過透過Firewall 連上Internet

接下來就會是一些服務建置的介紹囉。

本文同步發表於IT幫鐵人賽 : http://ithelp.ithome.com.tw/ironman7/app/#/article/all/recent/10156938

1.請問設定防火牆的順序是先設定路由在設定規則嗎?

2.請問一下,我對路由設定的觀念不太熟悉,為甚麼要新增4條內部的路由,而gw是設定192.168.0.254呢?

3.請問edge switch跟一般的switch有甚麼不同嗎?

您好

1.設定順序沒有規定喔

2.因為在cisco L3 switch 上我規畫了幾個VLAN,所以內部網段只要啟動ip rounting功能後內部vlan 就可以互相交換資料,然後其中一個vlan 我規畫的和firewall對接

也就是firewll internal介面,所以當內部要上internet 經過firewall後,要回來的封包到了防火牆時只會認識和L3-switch界街的網段而不認識其他網段,所以此時就要把其他網段的路徑加入靜態路由設定(及該vlan gw 192.168.0.254)

3.我個人認為這只是個通稱,edge switch最終接在用戶端所以這樣稱呼,例如

有公司的規劃 有一台switch 他的下一層接了另外幾台switch 然然這台上層就稱core switch,大致上是這樣。

以上提供參考

你好,想請問你幾個關於防火牆和網路概念的問題

1.文章所說的虛擬ip對應,我的理解是利用nat的方式來達成的,想請問你開port跟port 轉發,有甚麼差異嗎? 上面文章提到的虛擬ip對應,為甚麼設定完之後,還需要設定規則呢?

如果從外部連線到內部的伺服器,想請問你是要打外部的ip位址+port號嗎?

2.請問預設閘道是指路由器ip的位址嗎? 那閘道她可以設定幾個位址呢?

路由的概念我可以怎麼去理解呢? 例如: 我今天想新增一個路由,那麼我要知道目的端地位址跟遮罩,那閘道位址是要填入自己的位址,還是目的端的閘道位址呢?

3. 這裡有一條規則 iptables -A -s 192.168.1.0/24 -p -tcp dport–22 -j ACCEPT

請問這條規則跟NAT有甚麼差異嗎?

這條規則是從外部連線到內部,跟NAT的概念有點像,所以想請問他們的差別?

您好

1.我自己的認知,因NAT是解決ipv4不足的方式,開por就是某個服務使用哪的接口(port)來通訊提供服務,如果你的服務會給網際網路來連線那而你的主機是在防火牆內部

此時你知針對防火牆外部IP 某個port要對應到內部主機的port 這樣就是port轉發(也有其他防火牆是VIP,MIP 等等解釋),以fortinet來說 設定好後表示已經開好port 但是還必須要設定規則才可以正常運作

2.通常預設閘道就是一個位置。假設你自記設計的網路是192.168.0.1/24 ,其中你的路由器設定為192.168.0.254 ,在你的網路中所以有192.168.0.1/24 基本上接在switch 是可以互通的,但是如果你要到其他的網段例如192.168.20.0/24

這樣就會不知道要怎麼走,所以必須要有路由器處理,範例中192.168.0.1/24網路,可能你有一台防火牆或路由器(假設設定IP為192.168.0.254)上面有說明192.168.20.0/24 往段要怎麼去,此時你的內部PC網卡設定的預設閘道就是設定為192.168.0.254

此時你的PC 路由表應該會有一筆不知道的網路都往預設閘道走,此時如果預設閘道這台設備知道192.168.20.0/24 要如何去就會把封包往下各節點丟。

3.這是iptable 表示方式,因為我很久沒再用印象中你提範例是 去目標192.168.1.0/24 且目的port 22 允許的規則,我記得iptable 還有所謂NAT表格,這就要您在找相關資料囉

以上提供您參考看看

版主你好,謝謝你熱心地回復,大致對防火牆的設定有基本的了解了,但還是有其他的疑問想請問你

1.上述的port轉發範例,是從版主的ISP wan1連線到內部的伺服器上,那假設今天是從外部連線近來,外部連線的IP要在甚麼地方去設定呢?

PORT轉發跟 VPN 有甚麼差別嗎?

2.請問來源位址跟來源介面名稱有甚麼差別嗎?

3.我對路由的理解是,路徑要怎麼走,像上述的案例,內往走L3 SEITCH,0.0.0.0走ISP閘道,那如果我今天新增了一條防火牆規則,我還需要去設定路由嗎?

4.請問甚麼時候要填內網IP,甚麼時候要填外網IP,這個部份我有一點亂

您好

1.PORT轉發跟 VPN 有甚麼差別嗎? => 我自己認知vpn 是私有虛擬網路有client to site vpn or site to site vpn ,client to site vpn 簡單說就是用戶在公司外可以透過vpn連回公司存取內部資源

site to site vpn則是兩個點之間的網路透過 網路設備建立一條加密通道串起來,讓兩個點好像內部網路一下可以存取資源。

2.來源介面就是哪個介面,來源位置就是從來源介面來的IP位置

3.防火牆規則是 哪個地方 到哪個地方 哪個服務 允許或不允許的設定,是不需要設定路由。

4.內往IP 外往IP 問題是要看你要做甚麼樣的設定而定,例如在設定port 轉發(以fortinet為例)有一個地方就是外部IP 轉換到內部IP 然後再設定是哪個port

以上給您參考

最近在讀版主寫的技術文章,收穫很多,也感謝版主的回覆

1.請問版主上面所說的core switch只有L3的交換器能擔任嗎?

2.如果core switch底下又接了兩、三台SWITCH,那請問這幾台switch是否需要設定trunk port呢? 每一台都需要設定嗎?

那線路的接法,是一台接一台接嗎? 還是有限定某個port呢?

您好

1. 也有公司是讓firewall 擔任core

2.要不設定設trunk 都可以看你的需求而定

版主你好,請問一下,公司內有兩條對外線路WAN1、WAN2,我要讓內部網段,平均走兩個線路,我應該要怎麼做呢?

您好

各家防火牆做法不同,請自行找資料了解囉

以fortinet 來說,可以先參考以下連接看看

https://ithelp.ithome.com.tw/articles/10183632

謝謝版主熱心地回復,還是有幾個地方不懂

1.請問版主所說的 來源介面就是哪個介面,來源位置就是從來源介面來的IP位置,

版主的範例,來源位置是設定all,這個地方可以自己指定ip位址嗎?

2.請問如果我要封鎖一個外部ip位址,正確得作法是要先新增一個物件位址,再到policy規則去套用嗎?

3.請問防火牆規則的設定,是否有順序呢?

您好

規則有順序的喔

您好

1.可以

2.理論上這樣就可以

版主你好,想請問你一個問題,port轉發的定義是開放內部伺服器給外部連線進來,

那請問跟DMZ有甚麼不同嗎? 我上網查詢DMZ的定義,好像跟port轉發的意思是一樣的。

您好

1.本質相同的

2.建議您至書店買一本網路基礎的書才參考一下

謝謝

版主 您好,

最近在協助公司基礎架設,看了您的文章受益良多。感謝您的分享。

想跟您請教個觀念,我在看MIS之IT基礎建設(2)這篇文章時,

vlan100的default gateway是192.168.0.253 也就是防火牆的位置,

那是把192.168.0.253設定在L3 switch上的第24 port嗎?

在看這篇文章時防火牆連接L3 switch的port也設定了192.168.0.253 這個IP,

其他的vlan,例如vlan 120或vlan 130設定的default gateway分別是192.168.2.254與192.168.3.254,感覺是設定在L3 switch的port上。

這邊的觀念不太清楚,再麻煩版主解惑,謝謝。

您好

vlan100的default gateway是192.168.0.253 也就是防火牆的位置,

那是把192.168.0.253設定在L3 switch上的第24 port嗎? => 不是,這個是防火牆IP

我的LAB是所有vlan 是設定在switch 上面喔

想請問你路由相關的問題

1.我要到目的地網段,應該只用在我的router上新增一筆靜態路由就可以了,為甚麼回程的時候還需要再目的地router新增一筆靜態路由呢?

2.請問直連網段,跟非直連網段差別?

3.防火牆上新增四筆靜態路由,請問是拋給 vlan 100的gateway嗎?

您好

我可能無法詳細回復您的問題,建議您可以上CCNA的課程或是購買網路相關書籍來參考一下喔

路由應該是雙向的,那請問你設定一條0.0.0.0到isp的閘道,那回程的路由呢?

不用設定嗎?

您好

我無法一直回復您問題,請參考書籍或是上課囉

謝謝

請教一個問題,你在switch上設定一條0.0.0.0到192.168.0.253,那就代表沒有指定gateway的網段都往防火牆丟,那switch上有指定gateway網段呢?

是不是還要新增一條 192.168.0.0 /24 192.168.0.253,因為你要把switch上已指定gateway的網段丟到防火牆,所以在防火牆上也要新增如上圖的網段,路由是雙向的,有去有回,這樣說對嗎?

您好

我無法一直回復您問題,請參考書籍或是上課囉

謝謝

請問妳新增一條預設路由到防火牆,表示未知的網段都送到防火牆去,那在switch上已指定閘道的網段,你是否還需要新增一條 192.168.0.0/24 192.168.0.253拋到防火牆,防火牆在設定回程路由,路由是雙向的有去有回,這樣說對嗎?

您好

我無法一直回復您問題,請參考書籍或是上課囉

謝謝